¶ V – Serveur EDGE 2016

¶ A – Prérequis

¶ 1 - Présentation

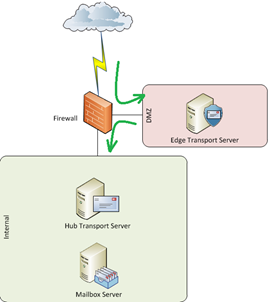

Il s’agit d’un serveur Exchange sur lequel est installé le rôle transport Edge (Edge Transport Server).

Son objectif est d'agir en tant que passerelle SMTP mais également d’être une plateforme privilégiée pour l’installation d’une solution anti-virus et/ou anti-spam. En cas de configuration d’un serveur EDGE, seul ce rôle devra être installé.

Un serveur EDGE permet :

- La gestion du flux de messagerie Internet entrant ET sortant (joue le rôle de relais SMTP pour le routage des messages)

- De mettre en place une sécurité supplémentaire dans l’organisation Exchange à l’aide des éléments suivants :

- Positionné dans une DMZ

- Non membre du domaine Interne

- Fournit des services de règles de transport

- Fournit des services de blocage de courriers indésirables et vérolés

- Fournit de la réécriture d’adresse

- Utiliser AD LDS (Active Directory Lightweight Directory Services) pour stocker sa configuration dans l’Active Directory interne et accéder aux informations des destinataires de messagerie de l’organisation

¶ 2 – Eléments à prendre en compte

Pour l’ajout d’un serveur EDGE, il faut que l’organisation interne soit déjà préparée et qu’au minimum un serveur Exchange possède le rôle de boite aux lettres.

Le design de la ferme de serveur avec le rôle EDGE en DMZ ainsi que l’infrastructure associée :

- Identifier la quantité de messages qui transitent depuis et vers Internet

- Dimensionner le nombre de serveurs et leurs capacités

- L’architecture réseau est également à prendre en compte :

- Port 25 TCP – Envoi et réception de messages Internet (protocole SMTP)

- Port 50389 TCP – EdgeSync non sécurisé pour les communications entre les serveurs EDGE et les contrôleurs de Domaines internes

- Port 50636 TCP – EdgeSync sécurisé pour les communications entre les serveurs EDGE et les contrôleurs de Domaines internes (recommandé)

- Port 53 TCP/UDP – Pour les requêtes DNS entre le réseau DMZ et le réseau interne.

- S’assurer d’avoir configuré les domaines acceptés et les stratégies d’adresses mails

¶ 3 – Les systèmes d’exploitation

Les systèmes d’exploitation permettant de supporter un serveur Exchange 2016 avec le rôle EDGE sont les Windows Server 2012/R2 (Standard ou Datacenter) et versions supérieures.

Attention : l’installation des OS doit être avec interface graphique et non en mode Core

¶ 4 – Les prérequis du systèmes d’exploitation

- Les fonctionnalités à installer pour le rôle EDGE

Install-WindowsFeature ADLDS- Les outils nécessaires

Netframework 4.5.2 minimum

¶ B – Installation en mode avec assistant graphique

Le plan d’action :

- Configurer la partie suffixe DNS sur le serveur

- Récupérer les sources Exchange 2016

https://technet.microsoft.com/fr-fr/library/hh135098(v=exchg.150).aspx

- Ajouter un hôte dans la zone de recherche directe des DNS

- Monter l’ISO

- Se rendre dans le lecteur où l’ISO est monté

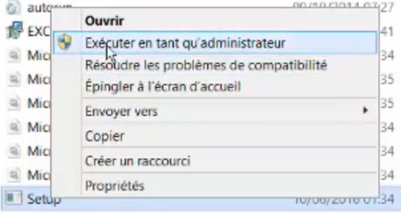

- Lancer le Setup.exe en tant qu’administrateur

- Suivre l’assistant et renseigner les informations nécessaires

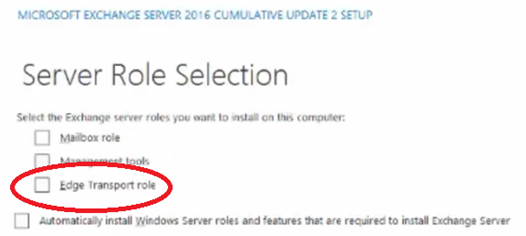

- Sélectionner le rôle EDGE

Installation :

Si ce n’est pas le cas, installer le Netframework 4.5.2.

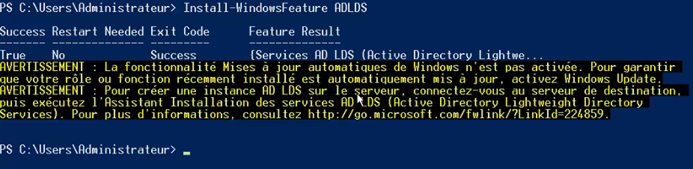

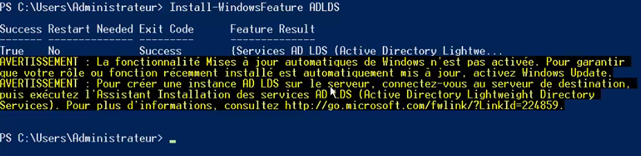

En suite effectuer la commande suivante pour installer AD LDS (Active Directory Lightweight Directory Services) :

Install-WindowsFeature ADLDS

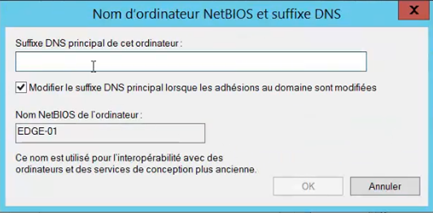

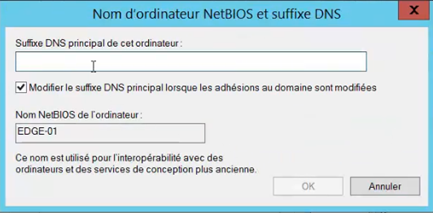

Configurer la partie suffixe DNS (paramètres système avancés, nom de l’ordinateur, modifier, autre).

Mettre le nom de domaine interne de l’organisation (exemple : domaine.com)

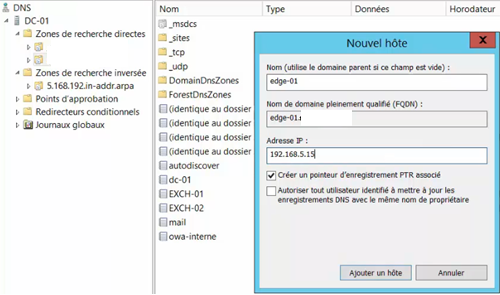

Se connecter sur un Contrôleur de Domaine.

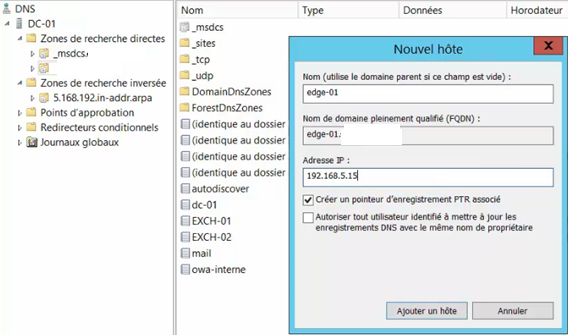

Lancer le Gestionnaire DNS et dans la zone de recherche directe, créer un nouvel hôte pour le serveur EDGE

Se rendre dans les sources de Exchange 2016

Lancer le Setup.exe en tant qu’administrateur

Effectuer le même type d’installation que vu précédemment dans la documentation « Exchange 2016 – 01 - Installation et configuration.docx » mais choisir le rôle EDGE lorsque ce sera demandé.

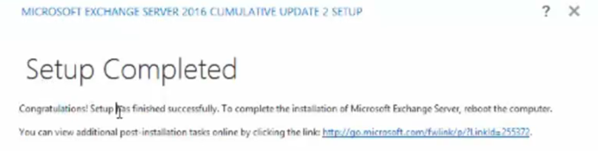

Laisser l’installation exécuter les différentes étapes

¶ C – Installation en mode sans assistant graphique

Le plan d’action :

- Récupérer les sources Exchange 2016

https://technet.microsoft.com/fr-fr/library/hh135098(v=exchg.150).aspx

- Configurer la partie suffixe DNS sur le serveur

- Ajouter un hôte dans la zone de recherche directe des DNS

- Monter l’ISO

- Lancer une invite de commande en tant qu’administrateur

- Se positionner dans le chemin du lecteur contenant les sources de Exchange 2016

- Exécuter la commande d’installation

- Vérifier l’installation

Installation :

Si ce n’est pas le cas, installer le Netframework 4.5.2.

En suite effectuer la commande suivante pour installer AD LDS (Active Directory Lightweight Directory Services) :

Install-WindowsFeature ADLDS

Configurer la partie suffixe DNS (paramètres système avancés, nom de l’ordinateur, modifier, autre).

Mettre le nom de domaine interne de l’organisation (exemple : domaine.com)

Se connecter sur un Contrôleur de Domaine.

Lancer le Gestionnaire DNS et dans la zone de recherche directe, créer un nouvel hôte pour le serveur EDGE

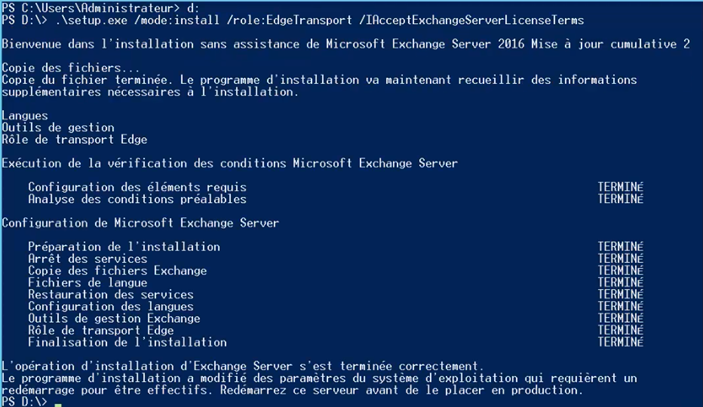

Pour effectuer l’installation, lancer une invite de commande en tant qu’administrateur puis entrer les commandes suivantes :

«lettre_du_lecteur»:

.\Setup.exe /mode:install /role:EdgeTransport /IAcceptExchangeServerLicenseTerms

Vérifications :

Get-Service *msexch*

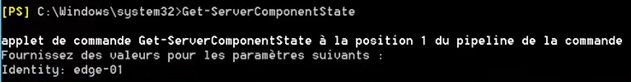

Lancer la console EMS et taper les commandes suivantes :

- Afficher les composent Exchange du serveur

Get-ServerComponentState

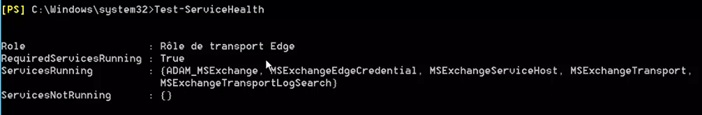

- Vérification de l’état de santé des services

Test-ServiceHealth

- Vérification de la partie transport

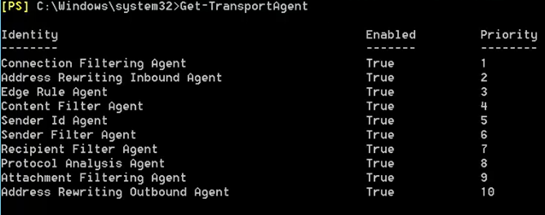

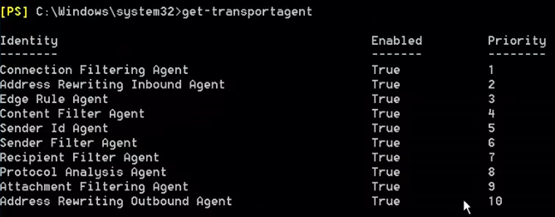

Get-transportAgent

¶ D – Configuration du rôle EDGE

¶ 1 - Configuration

Plan d’action :

- Effectuer une demande de souscription depuis le serveur Exchange avec le rôle EDGA à configurer :

New-EdgeSubscription -FileName «chemin_ou_sera_enregistré_le_fichier.xml»- Copier le fichier .xml de souscription sur un serveur Exchange ayant le rôle de boite aux lettres dans le site Active Directory à configurer.

- Importer la demande de souscription depuis le serveur Exchange ayant le rôle de boite aux lettres

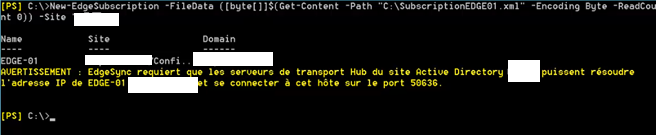

New-EdgeSubscription -FileData ([byte[]]$(get+Content -Path «chemin_ou_sera_enregistré_le_fichier.xml» -Encoding Byte -ReadCount 0)) -Site «nom_du_site»Lance la synchronisation avec le serveur EDGE depuis le serveur Exchange ayant le rôle de boite aux lettres

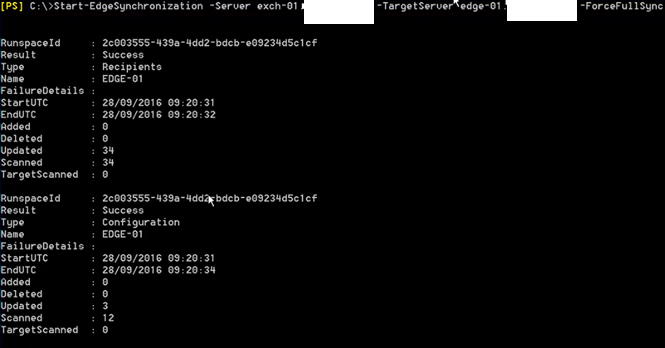

Start-EdgeSynchronization -Server «FQDN_du_serveur_mailbox» -TargetServer «FQDN_du_serveur_EDGE»Configuration :

Se connecter à l’EMS (Exchange Management Shell) en tant qu’administrateur.

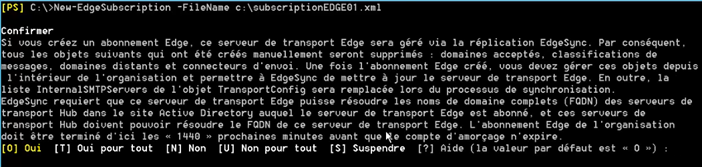

Faire la commande de souscription :

Valider par OUI

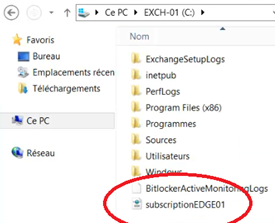

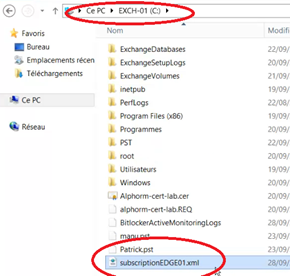

Copier le fichier .xml précédemment créé

Coller le fichier .xml sur un serveur ayant le rôle de boite aux lettres

Sur le serveur ayant le rôle de boite aux lettres, faire l’importation du fichier .xml

Toujours depuis le serveur ayant le rôle de boite aux lettres, lance la synchronisation avec le serveur EDGE

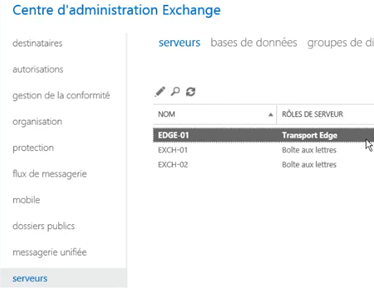

Si l’on se connecte à l’EAC, dans la partie serveurs, il sera possible de voir le serveur EDGE

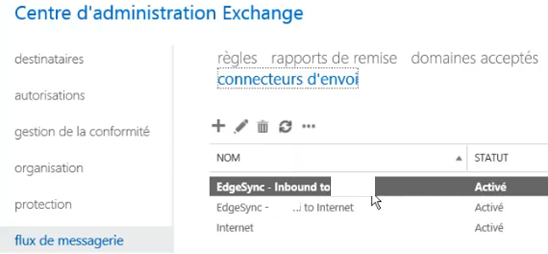

Dans la partie « Flux de messagerie » puis dans « connecteurs d’envoi » se trouveront de nouveaux connecteurs pour que les flux de messagerie depuis Internet vers le site mais également depuis le site vers Internet puissent passer par le serveur EDGE.

Il est recommandé de désactiver le connecteur par défaut pour Internet une fois les connecteurs EDGE activés.

¶ 2 – Bonnes pratiques

- Effectuer des tests de validations et d’envois/réceptions de mails

- Supprimer les fichiers xml des différents serveurs après la procédure. Ils contiennent des informations sensibles au sujet des identifiants pour les communications LDAP

¶ E – Antispam pour le rôle EDGE

¶ 1 – Présentation

Les services antispam nécessitent un accès Internet fonctionnel pour effectuer leurs mises à jour.

La protection antispam :

- Permet de se protéger contre les messages indésirables (spam)

- Est disponible depuis Exchange 2010

- Fonctionne sous forme d’agent et de valeurs de priorités

- Est basée sur le service de transport et fonctionne comme les différents agents intégrés au transport

- Est activée par défaut sur les serveurs ayant le rôle EDGE

- Rejette ou met en quarantaine les messages identifiés comme non légitimes

Attention : ne pas confondre antispam et antimalware. Le service antispam est disponible sur les serveurs EDGE tandis que le service antimalware est disponible sur les serveurs ayant le rôle de boite aux lettres

¶ 2 – Agents Antispam sur les serveurs EDGE

Il y a trois agents disponibles :

- Agent de filtrage des connexions entrantes

Il est possible par exemple de récupérer automatiquement une liste d’adresses IP de serveurs qui sont autorisés ou non à envoyer des emails à l’organisation. Ceux qui ne sont pas autorisés sont considérés comme des serveurs spam et sont directement bloqués.

- Agent de filtrage des destinataires

Se connecte à l’Active Directory pour vérifier que les destinataires sont bien présent dans l’organisation. S’ils ne sont pas présent le mail est directement bloqué.

- Agent de filtrage des pièces jointes

Le filtrage se fera sur tout ce qui est « .exe » etc.

¶ 3 – Configuration du serveur EDGE

Uniquement via l’EMS :

- Recherche de l’agent

Get-TransportAgent- Activation de l’agent spam

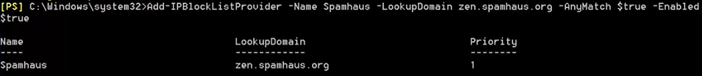

Enable-TransportAgent «Connection Filtering Agent»- Ajout d’une liste et activation de blocage de spam depuis un fournisseur de confiance « spamhaus »

Add-IPBlockListProvider -Name Spamhaus -LookupDomain zn.spamhaus.org -AnyMatch $True -Enabled $True- Mise en place d’un message de réponse en cas de réception d’un message depuis un serveur de la liste de « spamhaus »

Set-IPBlockListProvider Smaphaus -RejectionResponse «IP Address is listed by Spamhaus Zen»- Ajout d’une liste et activation de blocage de spam depuis un fournisseur de confiance « spamcop » puis ajout d’un message de réponse en cas de réception d’un message depuis un serveur de la liste

Add-IPBlockListProvider -Name SpamCop -LookupDomain bl.spamcop.net -AnyMatch $True -Enabled $True -RejectionResponse «IP Address is listed by SpamCop» - Blocage d’un réseau identifié comme spammeur

Add-IPBlockListEntry -IPRange «réseau/masque»- Utilisation d’un script disponible dans les sources Exchange afin de tester différents fournisseurs de liste de spam

%ExchangeInstallPath%\Scripts\Get-AntispamTopRBLProviders.ps1- Autorisation d’un réseau identifié qui ne sera pas filtré

Add-IPAllowListEntry -IPRange «réseau/masque»- Activation du blocage par liste sur la partie « Recipient filter config »

Set-RecipientFilterConfig -BlockListEnabled $True- Suppression des messages venant de domaines spoofés sauf pour un destinataire particulier

Set-SenderldConfig -SpoofedDomainAction Delete -BypassedRecipients «adresse_mail_spécifique»Exemples :