¶ Introduction

Nous allons parler ici d'une fonction très intéressante qui n'est disponible que sur un "vSphere Distributed Switch" et qui s'appelle "Private VLANs"

Cette fonction va permettre de mettre en place des VLANs privés dans des VLANs pour isoler le trafic réseau de certaines VMs du trafic réseau d'autres VMs.

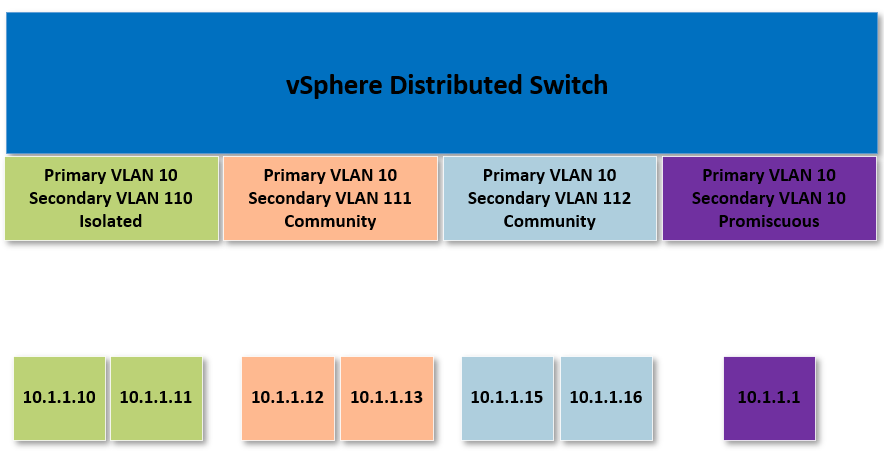

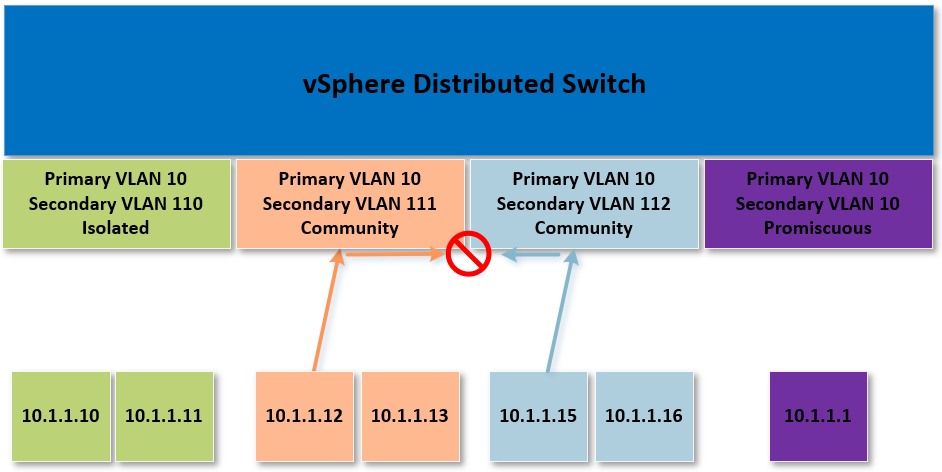

Pour bien comprendre le fonctionnement, prenons comme exemple le schéma suivant.

Dans ce schéma, nous avons un "vSphere Distributed Switch**" sur lequel nous avons configuré un "Primary VLAN" dont l'ID est 10.

Dans ce même "Primary VLAN", nous avons créé des "Secondary VLAN" avec différents VLAN ID et différents types.

Sur la gauche nous pouvons voir un "Secondary VLAN" qui a pour ID 110 et dont le type est "Isolated".

Au milieu, nous pouvons voir deux "Secondary VLANs" qui ont pour ID 111 et 112 et dont le type est "Community".

A droite nous pouvons voir un "Secondary VLAN" avec comme ID 10 et dont le type est "Promiscuous"

Pour finir dans la partie du dessous, nous pouvons voir des adresses IP représantant des VMs.

Il est important de noter que toutes ces IP sont dans la même plage d'adresses et que chacune des VMs fait partie du "Primary VLAN"

Ce que nous souhtons mettre en place ici en utilisant des "Privates VLANs" c'est de créer une sorte de contrôle et déterminer quelles VMs dans ce VLAN 10 peuvent en réalité communiquer entre elles.

Imaginons par exemple que certaines de ces VMs font parties de différents services comme DEV, PROD, etc et que nous avons besoin de créer une sorte d'isolation entre elles tout en gardant une cohérence dans leur adressage IP.

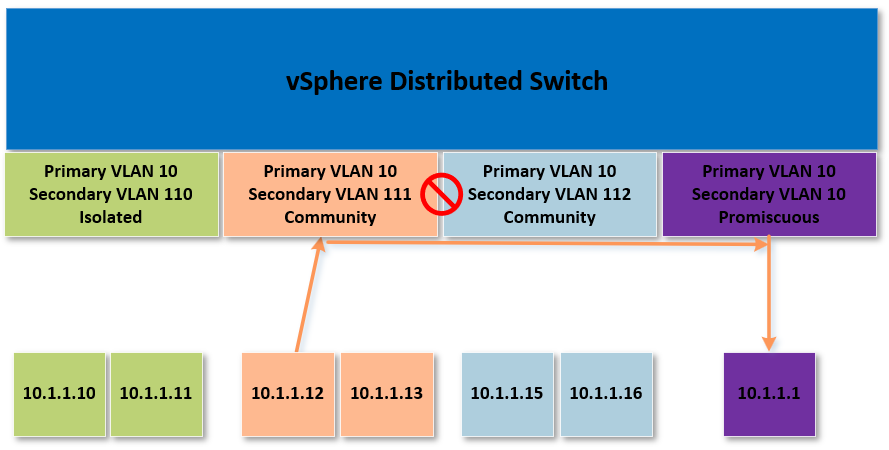

¶ Private VLANs : Isolated

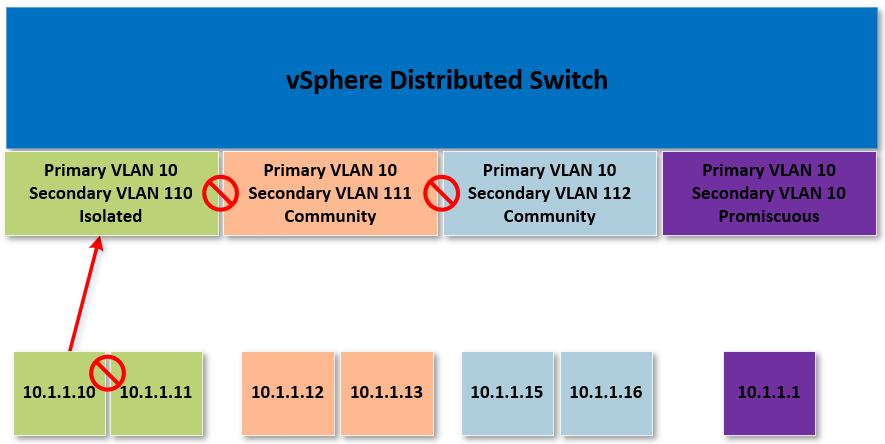

Reprenons notre schéma et plus précisément les VMs qui se trouvent à gauche.

Nous avons deux VMs qui se trouvent dans un Secondary VLAN de type Isolated.

Cela signifie que toutes les VMs qui se trouvent dans ce VLAN seront incapable de communiquer entre elles et avec des VMs se trouvant dans d'autres VLANs.

Il s'agit donc d'un VLAN permettant d'isoler les VMs.

Les Seules VMs avec lesquelles elles pourront communiquer seront celles se trouvent dans un "Secondary VLAN" de type "Promiscuous".

¶ Private VLANs : Community

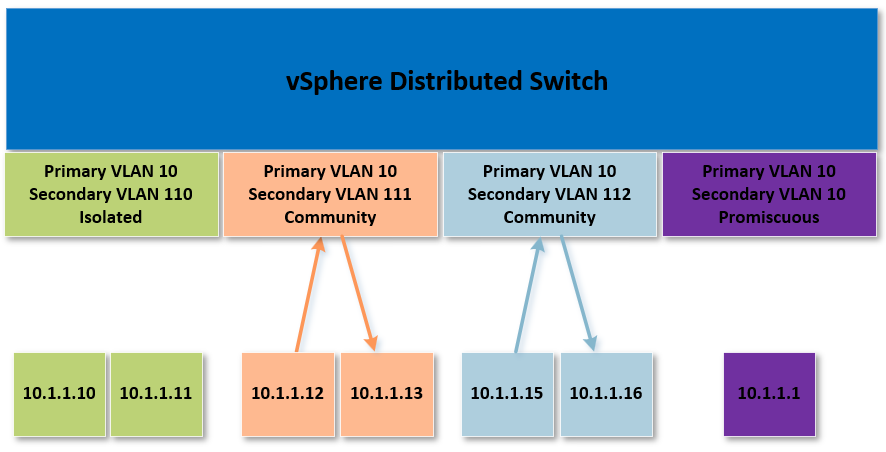

Dans la partie du milieu de notre schéma, nous avons deux "Secondary VLANs" identifiés par les ID 111 et 112 qui comptent deux VMs dont les IP sont rescpectivement 10.1.1.12 / 10.1.1.13 pour la partie de gauche et 10.1.1.15 / 10.1.1.16 pour la partie de droite.

Contrairement à l'exemple précédant, les VMS qui se trouvent dans le même "Secondary VLAN" de type "Community" peuvent communiquer entre elles.

Toutefois, si une VM dans un "Secondary VLAN" de type "Community" tente de communiquer avec une VM se trouvant dans un autre "Secondary VLAN" de type "Community" cela ne fonctionnera pas. La communication n'est pas autorisée.

A nouveau la seule exception à la règle concerne les VMs se trouvant dans un "Secondary VLAN" de type "Promiscuous".

Les Vms dans un "Secondary VLAN" de type "Community" pourront toujours communiquer avec les VMs se trouvant dans "Secondary VLAN" de type "Promiscuous".

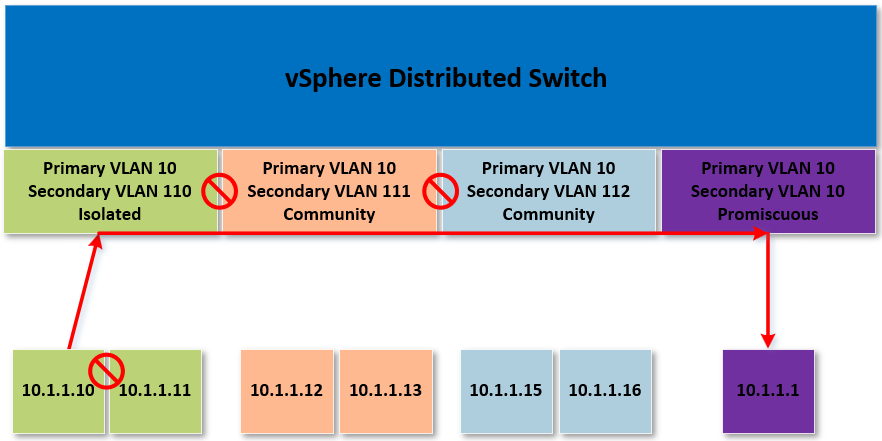

¶ Private VLANs : Promiscuous

Un "Secondary VLAN" de type "Promiscuous" peut être vue comme une passerelle par défaut qui sera autorisé à communiquer avec n'importe quelle VM depuis n'importe quel "Secondary VLAN".

Chapitre précédent : 14 - Configuration du Network I/O Control (NIOC) - Chapitre suivant : 16 - Private VLANs : Configuration - démonstration