¶ Gestion des paramètres de conformité et des profils

¶ 1 – Vue d’ensemble des paramètres de conformité

Fonctionne sous Windows, MAC et Android à la fois sur les postes de travail mais aussi sur les serveurs.

Permet de s’assurer que les règles de conformité soient respectées et indique également s’il y a des applications non conformes ou interdites. Peut aussi corriger une entrée dans la base de registre.

La conformité est appelée « compliance ».

Il s’agit de vérifier si les devices sont conformes à des règles et des obligations de configurations établissant une « ligne de base » pour les besoins de l’entreprise.

Attention il s’agit bien d’une vérification et non d’une installation.

Il existe des packs de configuration prédéfini sur internet que l’on peut utiliser pour de nombreux outils (ex : pour exchange, etc.)

Ressources et Conformité -> Paramètres de compatibilité -> éléments de configuration

-> ligne de base de configuration

Eléments de configuration :

- Les prérequis souhaités

- Affecté à une ligne de base

Ligne de base :

- Sorte de minimum obligatoire installé pour respecter une configuration commune aux devices

- Se déploie sur les périphériques ou les regroupements

Exemple :

- Création d’un élément (ex : connexion RDP obligatoirement activé ou désactivé, etc.)

- Lier l’élément à une ligne de base

- Déployer la ligne de base sur un regroupement

¶ 2 – Configurer les paramètres de conformité

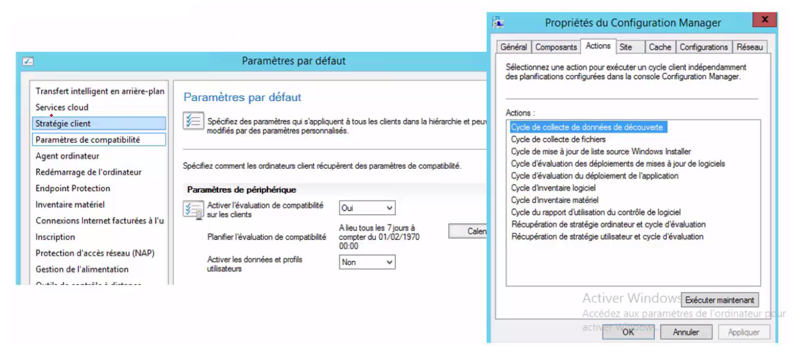

Il faut activer l’évaluation de compatibilité dans les paramètres du client.

Par défaut le client SCCM check tous les 7 jours sauf si on le force à vérifier si un nouveau contenu est disponible.

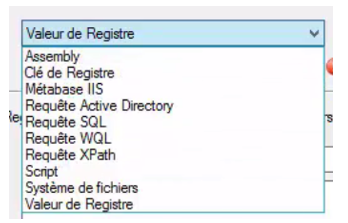

Lorsque l’on créé un élément on va choisir ce qu’on veut scanner (ex : Metadata, valeur de registre, système de fichiers, etc.)

Une fois l’élément créé, il doit être associé à une « ligne de base » puis cette « ligne de base » sera déployée sur un regroupement.

Ressources et conformités -> paramètres de compatibilité -> éléments de configuration

Il est également possible de créer des éléments pour les utilisateurs.

Données et profiles utilisateurs -> clique droit -> créer

Pour les utilisateurs, les éléments de conformité peuvent être créés sur :

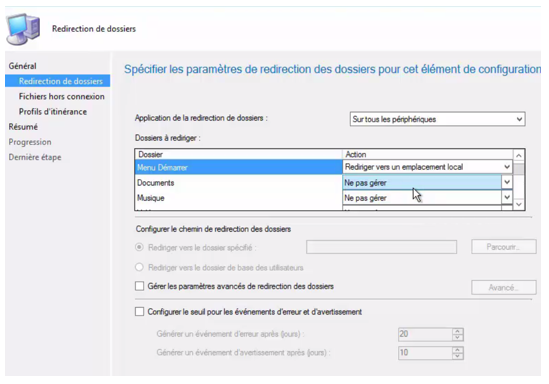

- La redirection de dossiers

- Les fichiers hors connexion

- Les profiles itinérants

Par exemple, la redirection de dossiers. Elle est configurable sur de nombreux paramètres, il est possible de décider si elle s’appliquera sur tous les PC que l’utilisateur utilisera ou simplement sur son PC principal. Le fonctionnement ressemble un peu à celui d’une GPO

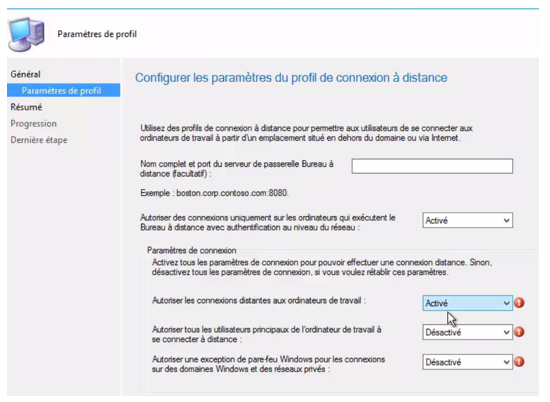

Profile de connexion distante : permet de faire du RDS vers des postes de l’entreprise depuis des postes hors domaine ou depuis Internet. On y configure :

- La sécurité de connexion

- Les connexions aux PC de l’entreprise

- Les utilisateurs principaux d’un PC

- Exception du Firewall

- La passerelle RDP + N° de port (c’est elle qui enverra la connexion RDP vers le PC de l’entreprise)

- Etc.

Il est également possible de créer des profiles qui seront appliqués aux utilisateurs ou PC ciblés :

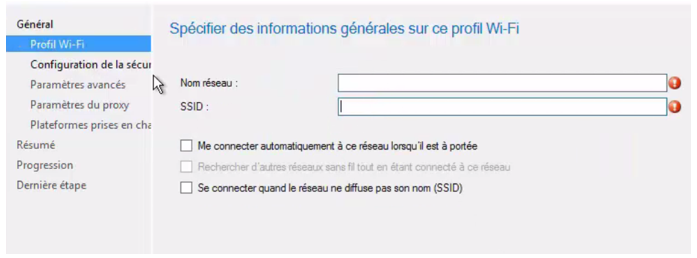

- Wi-Fi

- VPN

- Certificats

Wi-Fi : permet de préconfigurer les paramètres Wi-Fi sur des postes (SSID, nom du réseau, paramètres avancés, proxy, etc.)

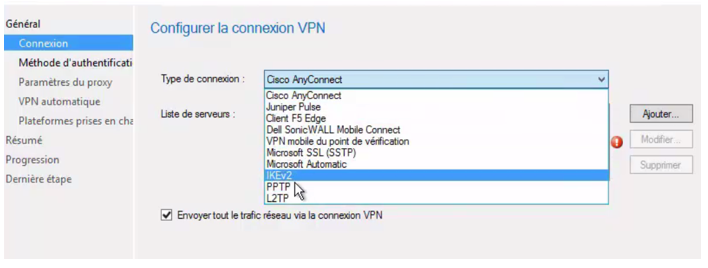

VPN : configuration pré-paramétrée (type de connexion par exemple IPSec ou L2TP, listes des serveurs VPN, méthodes d’authentifications, etc.)

Certificat : profile pour déployer un certificat automatiquement vers un poste de travail

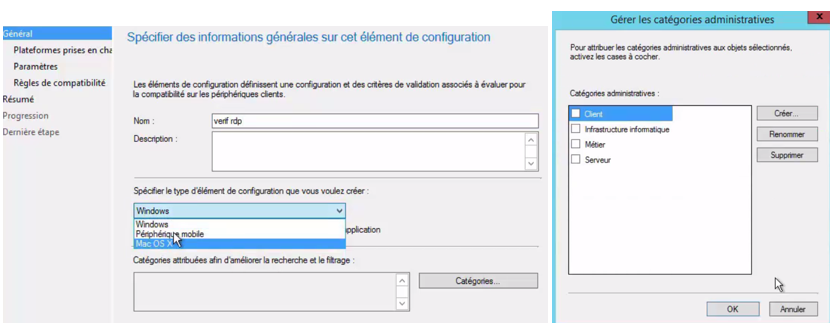

Création d’un élément de conformité :

- Clique droit puis créer

- Nommer l’élément

- Type de périphérique

- Sélection de catégories pour affiner la recherche

- Sélection des OS compatibles avec l’élément

- Sélection des paramètres de l’OS

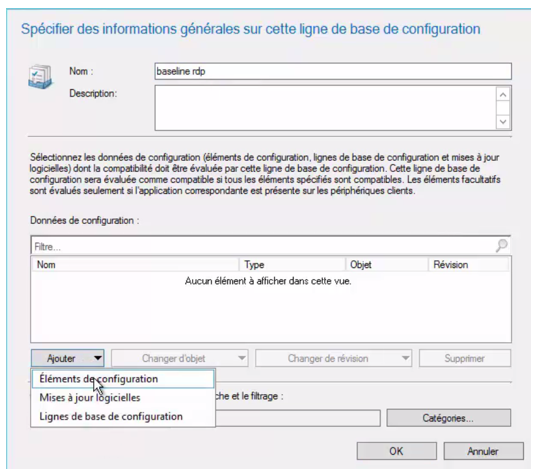

Création d’une ligne de base :

- Clique droit créer

- Nommer la ligne de base

- Ajout de l’élément qu’on veut lier à cette ligne

Déploiement de la ligne de base :

- Clic droit sur la ligne de base

- Déployer

- Choisir le regroupement ciblé

¶ 3 – Visualiser les résultats de la conformité

Pour voir le résultat de la conformité il suffit d’aller dans Surveillance -> état du client

Toutefois, les logs permettent également d’avoir plus d’informations sur l’état des clients.